Z artykułu dowiesz się:

- czym jest cyberatak;

- kto może stać się jego ofiarą;

- jakie są statystyki występowania cyberataków w Polsce;

- na jakie ataki najczęściej jesteśmy narażeni w obecnych czasach;

- w jaki sposób chronić się przed atakami oraz jak postępować, gdy staniemy się jego ofiarą?

Czym jest cyberatak?

Cyberatak jest to działanie, które ma na celu uzyskanie dostępu do: komputerów, systemów, sieci, czy urządzeń elektronicznych, aby zdobyć umieszczone na nich prywatne zasoby. Może on przybierać różnorodne formy – od phishingu, po wirusy, szkodliwe pliki, jak i różnego rodzaju socjotechniki. Nie sposób wymieć wszystkie rodzaje, ze względu na ich ilość oraz powstawanie nowych form działania cyberprzestępców.

Kogo może dotyczyć cyberatak?

Cyberatak może dotyczyć zarówno osób prywatnych, jak i przedsiębiorstw oraz jego pracowników. Tak naprawdę, wiele zależy tu od tego, do jakich danych atakujący chce uzyskać dostęp oraz, jakie działanie planuje osiągnąć. Błędnym jest jednak myślenie, że dane osób prywatnych nie są narażone na cyberatak. Bardzo często ofiarą padają bowiem konta bankowe, czy skrzynki mailowe prywatnych użytkowników.

Statystyki – czyli jak wygląda ilość cyberataków w Polsce

Ciężko jest zwrócić uwagę społeczeństwa na konkretny problem, zwłaszcza gdy ktoś nie był jego bezpośrednim świadkiem. Dane statystyczne, stanowią jednak niepodważalne źródło informacji i realnie przedstawiając skalę zagrożenia. Zgodnie z Raportem: Microsoft Digital Defense Report , przygotowanym przez firmę Microsoft w październiku ubiegłego roku (październik 2023), Polska jest jednym z trzech najczęściej ataktowych krajów w Europie. Dane świadczą o tym, jak wielka jest to skala oraz, jak potrzebne jest zwiększanie świadomości na temat cyberataków i ochrony przed nimi.

Rodzaje cyberataków

Tak, jak zostało wspomniane na samym początku – nie sposób jest wymienić wszystkie rodzaje cyberataków, ze względu na powstawanie wielu nowych form tego typu działań. My, przyjrzeliśmy się formom cyberataków, które są obecnie bardzo często spotykane i stanowią ogromne zagrożenie, na które każdy z nas może natknąć się w życiu codziennym:

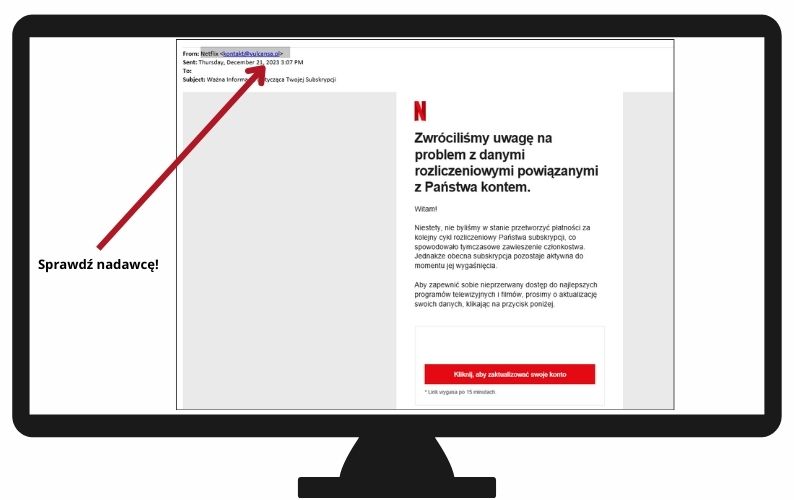

Cyberatak wykorzystujący wiadomości mailowe, lub SMS (phishing)

Jest to próba wyłudzenia danych, za pomocą przesyłania do użytkownika szkodliwych linków, czy plików, przy pomocy wiadomości mailowej, lub SMS. Wiadomość z reguły pochodzi od nadawcy, który imituje wiarygodną instytucję lub firmę. Po kliknięciu w taki link, bardzo często pobierane jest szkodliwe oprogramowanie, lub użytkownik przekierowywany jest na fałszywą stronę, np. serwis bankowy i proszony jest o wpisanie swoich danych do logowania. W ten sposób atakujący uzyskuje jego prywatne dane, lub hasła i dostępy do konkretnych serwisów.

Poniżej znajduje się przykład tego typu wiadomości:

Cyberatak poprzez fałszywe połączenia telefoniczne

Tego typu atak to również próba podszywania się oszustów pod zaufane placówki, jak banki lub inne instytucje publiczne. Najczęściej atakujący przedstawia się ofierze jako pracownik i wskazuje konieczność podania przykładowo hasła do konta bankowego, pod pozorem konieczności wdrożenia pewnych zmian. W tym celu atakujący wykorzystuje różne socjotechniki i brzmi bardzo wiarygodnie, dlatego wiele osób ulega manipulacji i podaje swoje prywatne, wrażliwe dane.

Cyberatak poprzez wykorzystanie narzędzia Bluetooth

Polega on na przesyłaniu złośliwych plików z jednego urządzenia do drugiego, z wykorzystaniem narzędzia Bluetooth. Narażone na niego, mogą być osoby przebywające w dużych skupiskach ludzkich, które posiadają włączone narzędzie. Bardzo często z racji na dużą dynamikę wydarzeń oraz pośpiech użytkownicy odruchowo zezwalają na przesłanie im pliku, stając się ofiarą ataku.

Cyberatak z wykorzystaniem publicznych sieci Wi-Fi

Ma on na celu przechwytywanie danych, dostępnych na urządzeniu, poprzez podłączenie go do ogólnodostępnych, niezabezpieczonych sieci Wi-Fi. Cyberprzestępcy wykorzystują do tego celu specjalnie przygotowane sieci Wi-Fi , które imitują popularne, ogólnodostępne sieci – na przykład te występujące w galeriach handlowych. Dzięki temu nie budzi to podejrzeń, a użytkownik dokonuje podłączenia całkowicie nieświadomy zagrożenia.

Cyberatak ransomware

Są to złośliwe programy szyfrujące dane na komputerze i żądające okupu za ich odblokowanie. Jak wynika z raportu Microsoft Digital Defense, obecnie coraz dynamiczniej rośnie ich skala. Są one także wymierzone głównie w mniejsze firmy i organizacje, choć tak naprawdę nie ma na to reguły.

Cyberatak z wykorzystaniem błędu 404

Polega on na wykorzystaniu popularnego błędu na stronach www, informującego o nieistniejącej już stronie. Hackerzy używają do tego celu zainfekowanych stron z płatnościami oraz zmian w kodzie danej witryny. Gdy użytkownik wprowadza swoje wrażliwe dane, jak numer karty lub kod zabezpieczający, w rzeczywistości wszystkie te informacje są szyfrowane i przesyłane do atakującego.

Jak się chronić przed cyberatakami w 2024 roku?

W celu ochrony przed cyberatakami, najważniejsza jest profilaktyka i bieżące informowanie o skali zagrożeń. Firmy z pewnością powinny odpowiednio szkolić swoich pracowników, aby byli oni czujni i potrafili rozpoznać potencjalne zagrożenie, jakim jest cyberatak. Dodatkowo bardzo istotne jest posiadanie wielowarstwowych zabezpieczeń oraz planu ciągłości działania w kontekście sytuacji kryzysowych w firmie. W tym celu sprawdzi się odpowiednio wykonany audyt IT, który w realny sposób przedstawi obecną sytuację zabezpieczeń.

Zobacz nasze usługi:

Co zrobić w sytuacji, w której stanę się ofiarą cyberataku?

Istnieje wiele wskazówek na temat ochrony przed atakami. Co należy jednak wykonać, gdy nie udało nam się uchronić przed atakiem i staliśmy się jego ofiarą? Przede wszystkim, konieczna jest zmiana haseł na kontach, do których atakujący uzyskali dostęp. Warto również zweryfikować wszystkie swoje hasła. Bardzo wiele osób posiada bowiem takie samo hasło do więcej niż jednego portalu. Po drugie należy zgłosić incydent do odpowiednich organów ścigania oraz, jeśli atak był podszyciem się pod konkretną placówkę – również do jej przedstawicieli. Na koniec należy stale monitorować swoje konta, czy ponownie nie pojawiła się na nich podejrzana aktywność oraz pozostać szczególnie czujnym.

Podsumowanie

Reasumując, każdy z wymienionych cyberataków stanowi ogromne zagrożenie dla bezpieczeństwa danych i zasobów. Niezwykle ważna w obecnych czasach jest bieżąca edukacja na temat zagrożeń oraz możliwości ochrony przed nimi. Najważniejszą wskazówką w kontekście unikania zagrożenia, jakim jest cyberatak, jest duża uważność i brak pośpiechu w wykonywaniu działań. Dodatkowo należy zachować szczególną ostrożność jeśli chodzi o podejrzane linki, pliki oraz strony internetowe.